前回の投稿では、一般ユーザーのセルフパスワードリセットの概要を紹介させて頂きました。

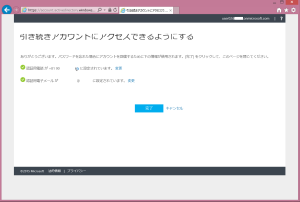

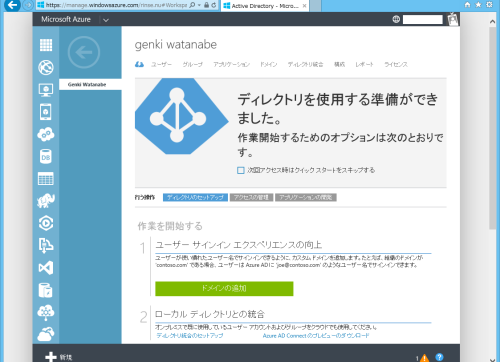

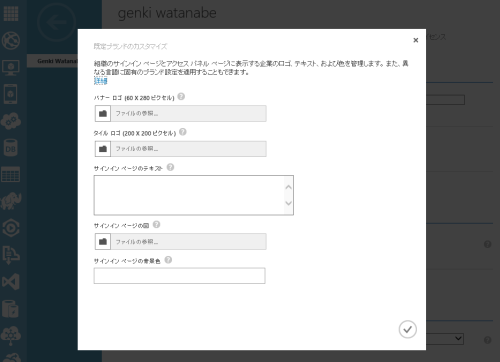

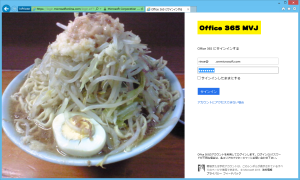

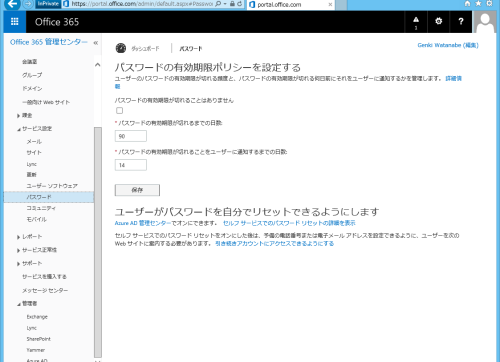

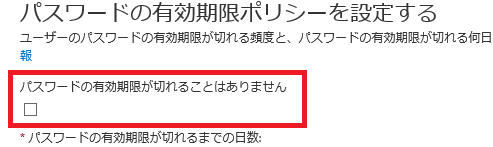

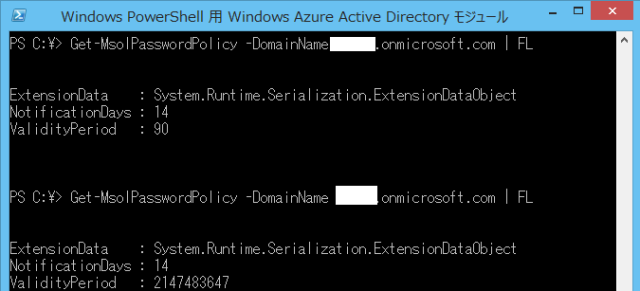

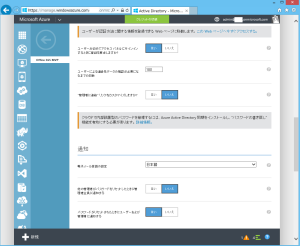

追加とおさらいとして。一般ユーザーのセルフパスワードリセットを利用する場合、Azure ADの管理画面から有効化を行います。

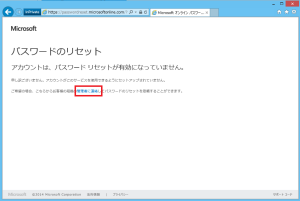

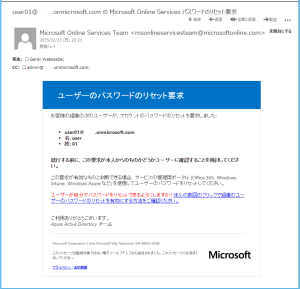

有効化を行わないデフォルトの状態だと当然セルフパスワードリセットは利用できないのですが、何もしていないテナントでも、少し挙動が変わりました。今までは、[管理者に連絡]というボタンから管理者宛に飛んでいたパスワードのリセット要求のメールの中に

ユーザーが自分でパスワードをリセットできるようにしますか? ほんの数回のクリックで組織のユーザーのパスワードのリセットを有効にする方法をご確認ください。

という様な機能説明のページへのリンクが併記されるようになりました。このメールが来て、初めてこの機能の実装に気がつく管理者の方も多いかも知れませんね。

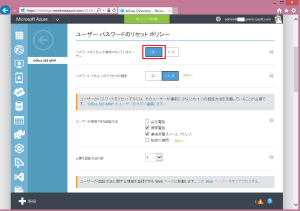

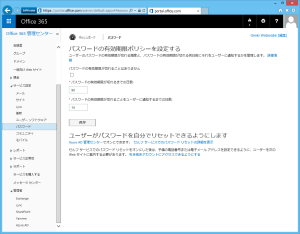

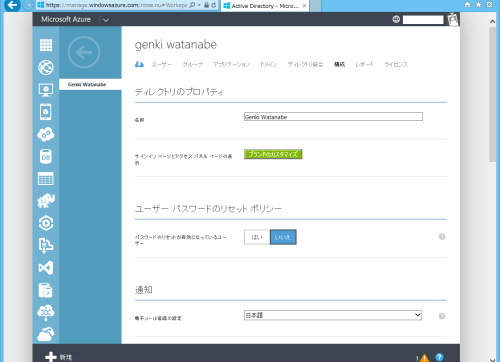

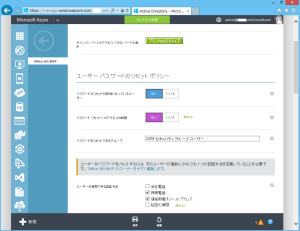

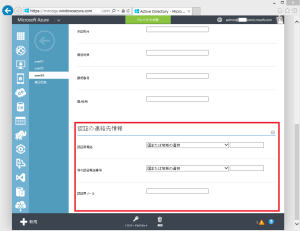

それでは、詳細設定の方に入っていきたいと思います。まずはセルフサービスができるユーザーの限定。通常社内にいるようなユーザーやパートナー社員に対してはこの機能を解放しないというようなケースで利用できます。

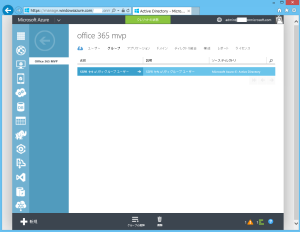

[パスワードリセットへのアクセスの制限]を[はい]に設定することにより、この機能が有効化されます。[SSPR セキュリティ グループ ユーザー]という名前の空のグループが新規で作成されますので、こちらにパスワードリセットをさせるユーザーを適宜追加して利用します。【本機能はプレビュー中の為変更になる可能性が有ります】

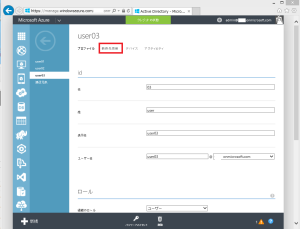

また、前回の投稿では、ユーザーに登録用のリンクを送って自身で登録して貰う方法を紹介しましたが、管理メニューの[○○(テナント名)のユーザーを今すぐ編集します]というリンクから辿れるユーザー管理画面の[勤務先]から、電話番号と電子メールアドレスは入力することができます。

ちなみに、ユーザーが使用できる認証方法との対応は、認証用電話が[携帯電話]、別の認証電話番号が[会社電話]、認証用メールが[連絡用電子メール アドレス]になります。

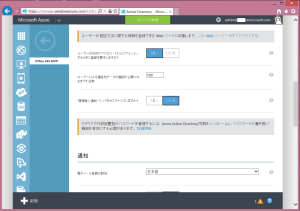

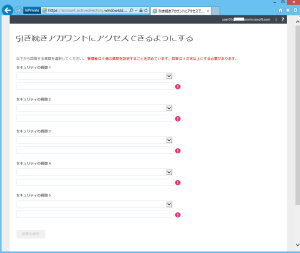

続いては、[秘密の質問]です。インターネットサイトなどでよく見かける物ですが、管理者側としては[①登録する必要がある質問の数]と[②リセットに必要な質問の数] [③秘密の質問]を設定する必要があります。【本機能はプレビュー中の為変更になる可能性が有ります】

数は、その性質上③≧①≧②にする必要があります。①②は3-5が設定できる範囲になります。ここでは試しに①=②=③=5個にしてますが、悪い見本ですね。

- (後述しますが)回答の最低文字数は3文字なのに姓を答えさせるって1文字とか2文字の人はどうするの?

- ペット飼ったこと無い人は回答できないし

- 回答できない質問があるくせに、実質全部の質問に何らかの回答を設定しなくてはいけない

普通に企業IDとしてやるなら、③10個>①5個>②3個くらいですかね? まあ、ここではサンプルなので仮に入力して進めてみます。

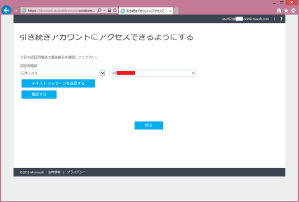

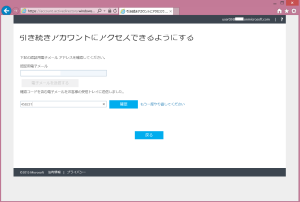

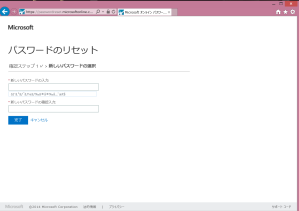

ユーザー自身で http://go.microsoft.com/fwlink/p/?LinkId=524980 にアクセスし、答えられる質問を選び、それに3文字以上で回答を設定します。(全角、半角どちらも1文字としてカウントされます。)

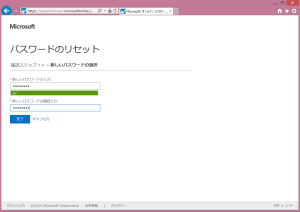

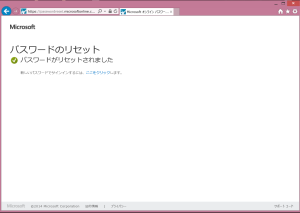

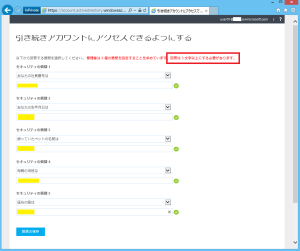

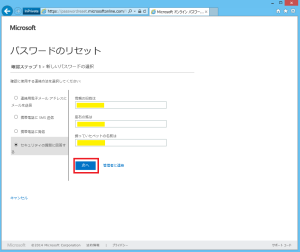

そうするとパスワードリセット画面の項目の中に、[セキュリティの質問に回答する]が現れます。ここに、設定した回答と同じ物を入力すると、パスワードリセットを行う事ができます。(パスワード強度を表示する部分が文字化けしているのは、まあ愛嬌って事で)

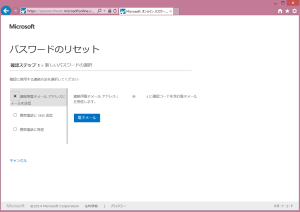

セキュリティを強化させるため、認証に必要とされる数を、デフォルトの1から2に変更することもできます。従来の管理者アカウントのパスワードリセットには電子メールと携帯電話の両方が必要だったので、そちらと同じレベルと考えると良いかと思います。

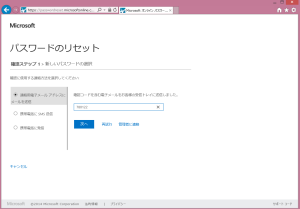

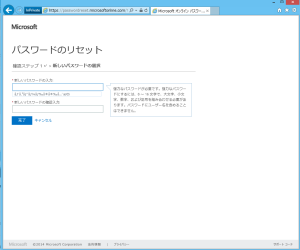

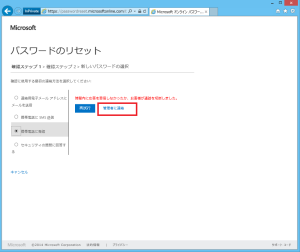

2に変更すると、認証画面が[確認ステップ1]と[確認ステップ2]に分かれます。ちなみに、当然と言えば当然ですが[携帯電話にSMS送信]と[携帯電話に発信]で2個とはカウントしてくれません。片方で認証が取れると選択肢から消えます。

その他の機能です。

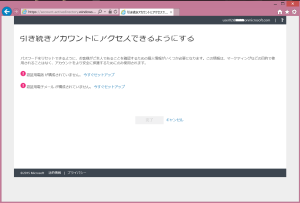

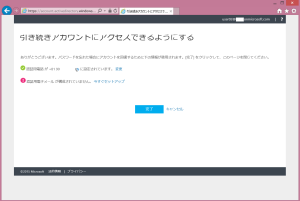

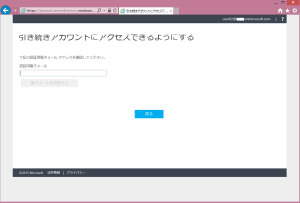

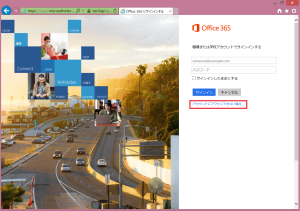

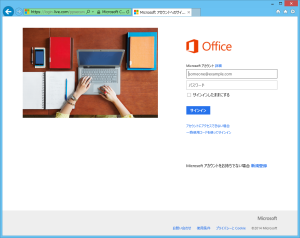

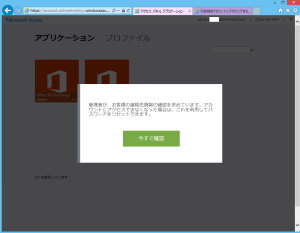

ユーザーがAzureのアクセスパネルにアクセスした際に以下の様な表示を出して情報の入力を促すことができます。(ただ、Office 365の一般ユーザーはあまりアクセスパネルにログインする機会自体が無いかも知れませんので、その場合はリンクを各ユーザーに伝えて入力する形になります。)

また、連絡先データの再確認を行う間隔を設定できます。デフォルトは180日です。0日に設定すると、再確認は発生しません。

認証情報が分からなくなったユーザーが管理者に連絡する手段として[管理者に連絡]のリンクが設定されていますが、これをURLやメールアドレスに変更することもできます。

ディレクトリ同期環境の場合、[パスワードの書き戻し]機能を有効化するようにとの記載がありますが、残念ながらこちらについては引き続きAzure AD Premiumのサブスクリプションが必要になります。

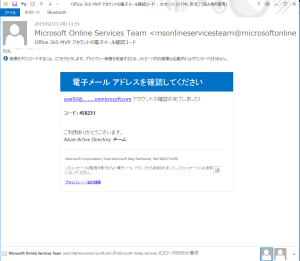

想定していないパスワードリセットを検知するために、通知機能がデフォルトで有効化されています。複数管理者がいる場合など、対応依頼が来たメールに対して対応済みかどうかを知るために、他の管理者にパスワードリセットするオプションも設定できます。

うまく使いこなせば、セキュリティレベルをそれほど下げないで管理者の負荷を軽減できる物になりますので、是非、色々と使い方を研究してみてください。